Was ist RFID?

RFID ist die Abkürzung für Radio Frequency Identification. Das ist eine Methode, um Daten mit Funktechnik berührungslos und unsichtbar zu speichern und auszulesen. Elektromagnetische Wellen im Radiofrequenzbereich bieten die perfekte Möglichkeit, Informationen kontaktlos zu übertragen.

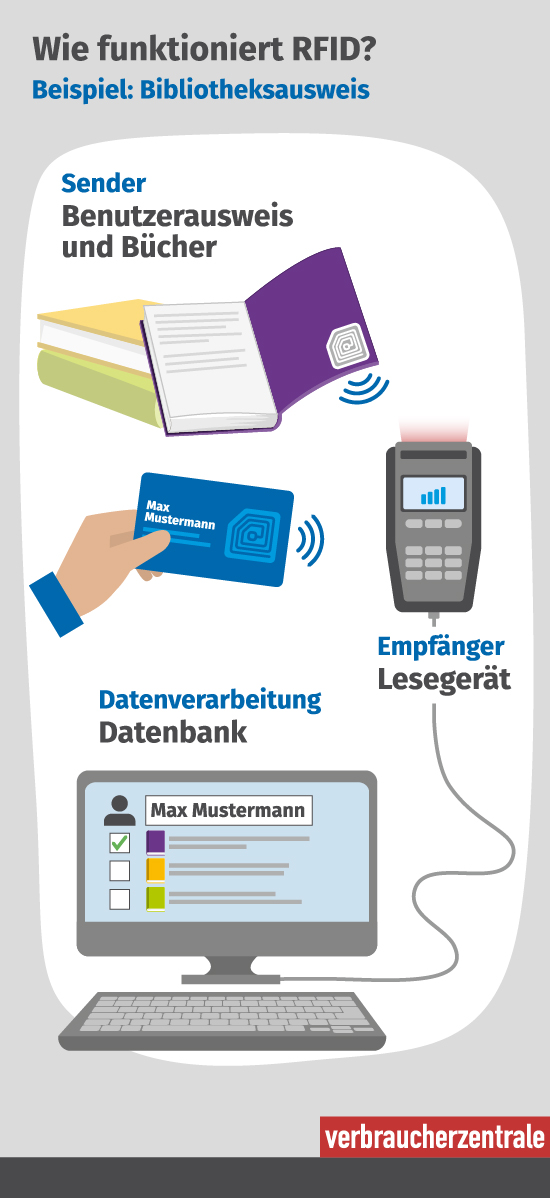

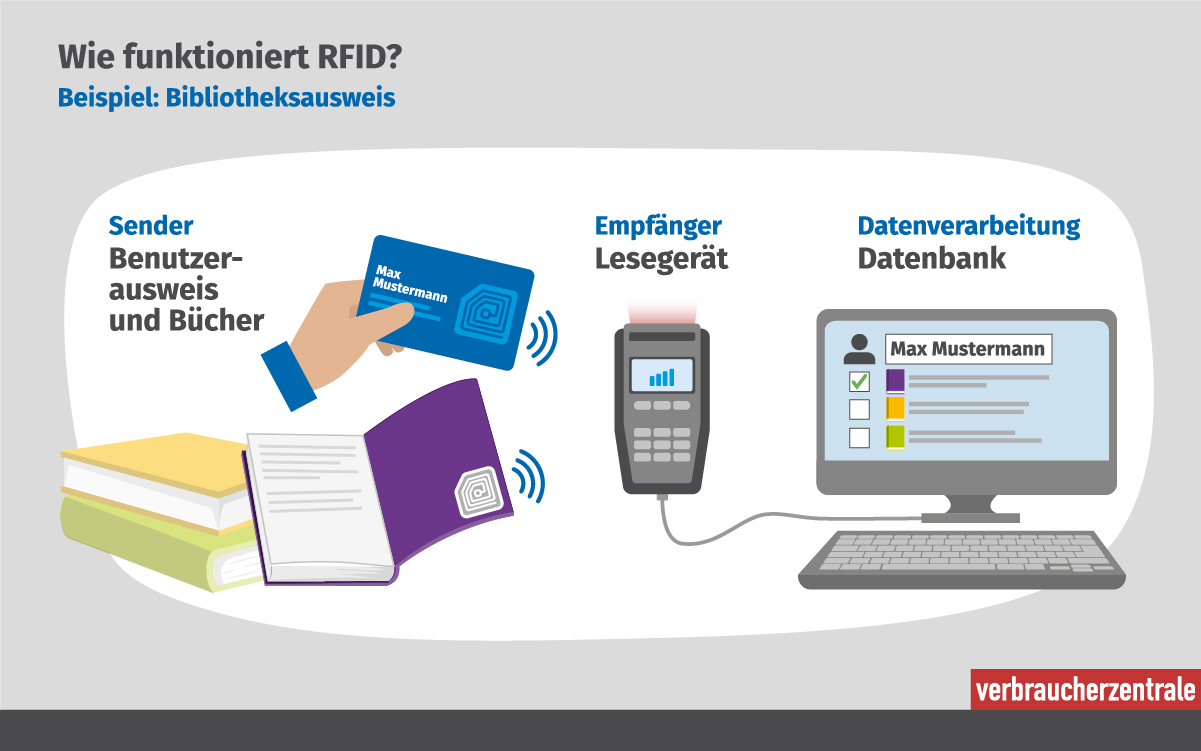

Wie funktioniert RFID?

Senden, empfangen und Befehl auslösen

Für die Radiofrequenz-Identifikation sind ein Lesegerät und ein Transponder („Tag“ genannt) nötig. Das „Tag“ besteht aus einem Mikrochip und einer Antenne. Dieses „Tag“ wird bei Abfrage durch das Lesegerät mit Energie versorgt und sendet dann Daten per Funkwellen an das Lesegerät. Diese Daten beinhalten vordefinierte Codes, die beim Empfangsgerät bestimmte Befehle auslösen. Im Hotel lässt sich auf diese Weise zum Beispiel eine Zimmertür mit der entsprechenden Chip-Karte öffnen.

Mit oder ohne Datenbank

Bei den meisten Systemen sendet das „Tag“ eine Identifikationsnummer an das Empfangsgerät. Dieses sucht in einer Datenbank nach Informationen, die zur jeweiligen Identifikationsnummer gehören. Das bedeutet, dass die Daten auf dem „Tag“ nicht direkt ausgelesen werden können.

Festival-Besucher haben so beispielsweise die Möglichkeit, ihr Eintrittsbändchen mit Geld aufzuladen. Bei Bedarf können sie damit schnell und unkompliziert bezahlen, ohne Warteschlangen in Kauf nehmen zu müssen oder ständig die Geldbörse bereithalten zu müssen.

Bei RFID-Systemen, die ohne Datenbank funktionieren, sind die Daten auf dem „Tag“ gespeichert.

Dies ist beim elektronischen Reisepass der Fall: Hier werden personenbezogene und biometrische Daten gespeichert, wie zum Beispiel Daten zur Person, das Passfoto und seit November 2007 auch zwei Fingerabdrücke. Um die Daten auf dem „Tag“ vor unbefugtem Auslesen zu schützen, wurden verschiedene Sicherheitsmechanismen entwickelt.

Zu den RFID-Systemen, die auf eine Datenbank zugreifen, gehört der Bibliotheksausweis. Auf dem Ausweis sind weder Name und Adresse noch Daten über ausgeliehene Medien gespeichert. Erst wenn der Ausweis und die auszuleihenden Bücher gescannt werden, werden die Bücher und der Name des Entleihenden für die Dauer der Ausleihe in der Datenbank zusammengeführt.